Maaf Yau klo nie postingan mgkn dah basi bagi agan2 yg dh Pro..tp dsni

di rangkum semua dasar yg harus diketahui dlm bljr jaringan sblum mulai

mmasuki dsar2 mjd

Hacking n cracking (pembobol security)...

Posting nieq dpt dr Forum jg tp d tmbhin dkit2....^_^ MET MEMBACA...

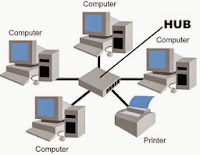

Jaringan : jaringan (network) adalah kumpulan dua atau lebih sistem komputer yang terhubung. Terdapat banyak jenis jaringan komputer:

a.

Local-Area Network (LAN): komputer yang terhubung berada pada tempat yang berdekatan secara gografis (misalkan satu gedung).

b.

Wide-Area Network (WAN): komputer yang terhubung

berada pada tempat yang berjauhan dan dihubungkan dengan line telepon

atau gelombang radio. selain itu, jaringan komputer dapat juga

dikelompokan berdasar kriteria di bawah ini:

Topologi : pengaturan keterhubungan antar sistem komputer. Terdapat bermacam-macam topologi seperti bus, star, dan ring.

Protokol : protokol mendefinisikan sekelompok aturan

dan sinyal yang digunakan oleh komputer pada jaringan untuk

berkomunikasi. Protokol LAN yang paling populer adalah Ethernet.

Protokol LAN lain yang banyak digunakan adalah IBM token-ring network.c.

arsitektur: jaringan dapat diklasifikasikan ke dalam arsitektur

peer-to-peer atau client/server.

NIC : NIC (network interface card) adalah expansion

board yang digunakan supaya komputer dapat dihubungkan dengan jaringan.

Sebagian besar NIC dirancang untuk jaringan, protokol, dan media

tertentu. NIC biasa disebut dengan LAN card (Local Area Network Card).

Backbone : Backbone adalah saluran atau koneksi

berkecepatan tinggi yang menjadi lintasan utama dalam sebuah jaringan.

Bandwidth : Bandwidth menunjukan kapasitas dalam membawa informasi.

Istilah ini dapat digunakan dalam banyak hal: Telepon, jaringan kabel,

bus, sinyal frekuensi radio, dan monitor. Paling tepat, bandwidth diukur

dengan putaran perdetik (cycles per second), atau hertz (Hz), yaitu

perbedaan antara frekuensi terendah dan tertinggi yang dapat

ditransmisikan. Tetapi juga sering digunakan ukuran bit per second

(bps).

Bridge : Bridge adalah peranti yang meneruskan lalu

lintas antara segmen jaringan berdasar informasi pada lapisan data link.

Segmen ini mempunyai alamat lapisan jaringan yang sama. Setiap

jaringan seharusnya hanya mempunyai sebuah bridge utama.

DNS : DNS (domain name sistem) adalah sistem yang

menerjemahkan domain Internet, seperti www.microsoft.com menjadi alamat

Internet, yaitu serangkaian nomor yang terlihat seperti 101.232.12.5.

Istilah DNS berhubungan dengan konvensi untuk penamaan host pada

Internet dan cara penangan nama-nama tersebut.

Ethernet : Ethernet adalah protokol LAN yang

dikembangkan oleh Xerox Corporation yang bekerjasama dengan DEC dan

Intel pada tahun 1976. Ethernet menggunakan topologi bus atau star dan

medukung transfer data sampai dengan 10 Mbps. Versi Ethernet yang lebih

baru yang disebut 100Base-T (atau Fast Ethernet), mendukung transfer

data sampai dengan 100 Mbps, dan versi terbarunya, Gigabit Ethernet,

mendukung tranfer data sampai dengan 1 Gigabit per detik atau 1000 Mbps.

Fast Ethernet : Fast Ethernet seperti Ethernet biasa,

namun dengan kecepatan transfer data yang lebih cepat, sampai dengan

100 mbps. Ethernet ini juga disebut 100BaseT.

Gateway : Istilah gateway merujuk kepada hardware atau

software yang menjembatani dua aplikasi atau jaringan yang tidak

kompatibel, sehingga data dapat ditransfer antar komputer yang

berbeda-beda. Salah satu contoh penggunaan gateway adalah pada email,

sehingga pertukaran email dapat dilakukan pada sistem yang berbeda.

GPS : GPS (Global Positioning System ) adalah sistem

navigasi menggunakan 24 satelit MEO (medium earth orbit atau middle

earth orbit) yang mengelilingi bumi dan penerima-penerima di bumi.

Satelit mengorbit pada ketinggian sekitar 12.000 mil di atas bumi dan

mampu mengelilingi bumi dua kali dalam 24 jam. Satelit GPS secara

kontinu mengirimkan sinyal radio digital yang mengandung data lokasi

satelit dan waktu pada penerima yang berhubungan. Satelit GPS dilengkapi

dengan jam atom dengan ketepatan satu per satu juta detik. Berdasar

informasi ini, stasiun penerima mengetahui berapa lama waktu yang

digunakan untuk mengirim sinyal sampai ke penerima di bumi. Semakin lama

waktu yang digunakan untuk sampai ke penerima, semakin jauh posisi

satelit dari stasiun penerima. dengan mengetahui posisi satelit,

penerima mengetahui bahwa satelit terletak pada posisi tertentu pada

permukaan bola imaginer yang berpusat pada satelit. Dengan menggunakan

tiga satelit, GPS dapat menghitung lintang dan bujur penerima berdasar

perpotongan ketiga bola imaginer. Dengan menggunakan empat satelit,

dapat juga ditentukan ketinggian. GPS dikembangkan dan dioperasikan oleh

Departemen Pertahanan Amerika. GPS, asalnya dikenal dengan NAVSTAR

(Navigation System with Timing and Ranging). Sebelum untuk keperluan

yang lebih luas, GPS digunakan untuk menyediakan kemampuan navigasi

sepanjang waktu dan dalam segala cuaca untuk militer darat, laut, dan

angkatan udara. Disamping untuk navigasi dan penentuan posisi geografik,

GPS dapat juga digunakan di antaranya untuk pemetaan, kehutanan,

eksplorasi mineral, manajemen habitat liar, dan pengawasan perpindahan

penduduk.

Host : Host adalah sistem komputer yang diakses oleh

pengguna yang bekerja pada lokasi yang jauh. Biasanya, istilah ini

digunakan jika ada dua sistem komputer yang terhubung dengan modem dan

saluran telepon. Sistem mengandung data yang disebut host, sedang sitem

yang digunakan untuk mengases dari jarak jauh disebut remote terminal.

Istilah host juga digunakan untuk menyebut komputer yang terhubung

dengan jaringan TCP/IP, termasuk Internet. Setiap host mempunyai alamat

IP yang unik. Selain itu, istilah host juga merujuk pada penyediaan

infrastruktur layanan komputer. Sebagai contoh, banyak perusahaan yang

menjadi host Web server, yang berarti bahwa perusahaan tersebut

menyediakan hardware, software, dan saluran komunikasi yang dibutuhkan

oleh server, tetapi isi server (data) dikendalikan oleh pihak lain. ISP

(Internet Service Provider) : ISP (Internet service provider) adalah

penyedia layanan Internet. Sebagian besar ISP mempunyai jaringan server

(mail, berita, Web), router, modem yang dihubungkan dengan koneksi

“backbone” Internet yang permanen dan berkecepatan tinggi. Pelanggan ISP

dapat mendapatkan koneksi Internet dengan modem dan telepon. Untuk

mengakses Internet pelanggan ISP harus melakukan dial ke jaringan dengan

menekan nomor telepon tertentu milik ISP.

Internet : Internet adalah jaringan global yang

menghubungkan jutaan komputer. Sejak 1999 Internet telah memiliki 200

juta pemakai di seluruh dunia, dan jumlah ini meningkat cepat. Lebih

dari 100 negara terhubung dengan Internet untuk menukar data, berita,

dan informasi lainnya. Setiap komputer yang terhubung dengan Internet

disebut host.

ISDN : ISDN (Integrated Services Digital Network)

adalah standard komunikasi internasional untuk pengiriman suara, video

dan data melalui line telepon digital atau telepon kawat biasa. ISDN

mempunyai kecepatan transfer data 64 Kbps. Sebagian besar saluran ISDN

ditawarkan oleh perusahaan telepon yang memungkinkan dua saluran, yang

disebut kanal B (B channel). Satu line dapat digunakan untuk suara dan

yang lain untuk data lain dan keduanya mempunyai kecepatan transfer 128

Kbps. Versi awal ISDN menggunakan transmisi baseband. Versi lain ISDN,

yaitu B-ISDN, menggunakan transmisi broadband dan dapat mendukung

transmisi data dengan kecepatan 1,5 Mbps.

Protocol (protokol) : Bahasa atau prosedur hubungan

yang digunakan oleh satu sistem komputer dengan sistem lainnya sehingga

antara keduanya dapat saling berhububngan. Untuk dapat berkomunikasi.

Kedua system harus menggunakan protokol yang sama. PPP (Point To Point

Protocol) : Protokol TCP/IP yang memungkinkan hubungan antara host

dengan jaringan dan antara router dengan router atau dapat pula

digunakan untuk hubungan serial antara 2 system.

Repeater : Suatu perangkat yang dipasang di

titik-titik tertentu dalam jaringan untuk memperbarui sinyal-sinyal yang

di transmisikan agar mencapai kembali kekuatan dan bentuknya yang

semula, guna memperpanjang jarak yang dapat di tempuh. Ini di perlukan

karena sinyal-sinyal mengalami perlemahan dan perubahan bentuk selama

transmisi.

Router : Suatu perangkat yang berfungsi menghubungkan

suatu LAN ke suatu internetworking/WAN dan mengelola penyaluran

lalu-lintas data di dalamnya. Routing : Proses dari penentuan sebuah

path yang di pakai untuk mengirim data ke tujuan tertentu.

RJ-45 : RJ-45 (Registered Jack-45) adalah konektor

delapan kabel yang biasanya digunakan untuk menghubungkan komputer ke

sebuah local-area network (LAN), khususnya Ethernets. Konektor RJ-45

mirip dengan konektor RJ-11 yang digunakan dalam koneksi telepon, tetapi

lebih besar.

Server : Suatu unit yang berfungsi untuk menyimpan

informasi dan untuk mengelola suatu jaringan komputer.komputer server

akan melayani seluruh client atau worstation yang terhubung ke

jaringannya.

TCP/IP : TCP/IP Transmission Control Protokol adalah

dua buah protokol yang dikembangkan oleh militer AS yang memungkinkan

komputer pada jaringan dapat saling berhubungan. IP digunakan untuk

memindahkan paket data antarsimpul. TCP dugunakan untuk memverifikasi

pengiriman dari client ke server. TCP/IP adalah dasar internet dan dapat

ditemukan pada semua system operasi modern, seperti Unix dan Windows.

Topologi : Dalam jaringan komputer topologi adalah

bentuk pengaturan keterhubungan antar sistem komputer. terdapat

bermacam-macam topologi seperti bus, star, ring.

UTP : UTP (Unshielded Twisted Pair) adalah jenis kabel

yang terdiri dari dua kawat tak terbungkus yang berpilin. Kabel UTP

banyak digunakan pada local-area networks (LANs) dan sambungan telepon

karena harganya lebih murah. Kabel UTP tidak sebaik kabel koaksial dan

serat optik dalam hal penyediaan banwidth dan ketahanan terhadap

interferensi.

VLAN : VLAN (virtual local-area network) adalah

jaringan komputer yang seakan terhubung menggunakan kabel yang sama

meskipun mungkin secara fisik berada pada bagian LAN yang lain. VLAN

dikonfigurasi melalui software dan tidak hardware, yang membuatnya

sangat fleksible.Salah satu keunggulan VLAN adalah jika sebuah komputer

secara fisik dipindah ke lokasi lain, komputer tersebut tetap pada VLAN

yang sama tanpa melakukan konfigurasi ulang hardware.

VPN : VPN (virtual private network) adalah koneksi

internet pribadi yang aman dan terenkripsi untuk menjamin bahwa hanya

pengguna yang berhak yang dapat mengaksesnya dan trasfer data yang

dilakukan tidak dapat diganggu.

VSAT : VSAT (Very Small Aperture Terminal) stasiun

bumi yang digunakan pada satelit komunikasi sinyal data, suara, dan

video, kecuali pemancaran televisi. VSAT terdiri dari dua bagian: sebuah

transceiver yang diletakkan ditempat terbuka sehingga dapat secara

langsung menerima sinyal dari satelit dan sebuah piranti yang diletakkan

dalam ruangan untuk menghubungkan transceiver dan piranti komunikasi

pengguna akhir(end user), seperti PC.Transceiver menerima dan mengirim

sinyal ke transponder satelit diluar angkasa. Satelit mengirimkan dan

menerima sinyal dari komputer stasiun bumi yang berfungsi sebagai hub

sistem. Setiap pengguna yang saling terhubung dengan stasiunhub melewati

satelit, membentuk topologi bintang. hub mengendalikan semua operasi

pada jaringan. Semua transmisi untuk komunikasi antar pengguna harus

melewati stasiunhub yang meneruskannya ke satelit dan kepengguna VSAT

yang lain. VSAT dapat mengirimkan data sampai dengan kecepatan 56 Kbps.

WAN : WAN wide area network adalah komputer yang

terhubung berada pada tempat yang berjauhan dan hubungan dengan line

telepon atau gelombang radio. Lihat juga LAN dan jaringan.

Wi-Fi : Wi-Fi Wireless Fidelity adalah nama dagang

resmi untuk IEEE 802.11b yang dibuat oleh Wireless Ethernet

Compatibility Aliance (WECA). Istilah Wi-Fi menggantikan 802.11b seperti

halnya istilah Ethernet menggantikan IEEE 802.3. Produk yang

disertifikasi oleh WECA sebagai Wi-Fi dapat beroperasi bersama meskipun

dibuat oleh perusahaan yang berbeda.

Workstation : Pada jaringan komputer, workstation

adalah komputer yang terhubung dengan sebuah local-area network

(LAN).Istilah workstation juga digunakan untuk menyebut komputer yang

digunakan untuk aplikasi teknik (CAD/CAM), desktop publishing,

pengembangan software, dan aplikasi lainnya yang membutuhkan tingkat

komputasi dan kemampuan grafis yang cukup tinggi.Workstation biasanya

terdiri dari layar grafik yang besar dengan revolusi tinggi, RAM minimal

64 MB, dukungan jaringan built-in, dan graphical user

interface.Sebagian besar workstation juga mempunyai piranti penyimpanan

seperti disk drive, tetapi jenis workstation khusus, yang disebut

diskless workstation, tidak mempunyai disk drive. Sistem operasi yang

banyak digunakan untuk workstation adalah UNIX dan windows NT. Seperti

halnya PC, sebagian besar workstation adalah komputer single user, Meski

demikian, workstation pada dasarnya dihubungkan dengan local area

network, meskipun dapat juga sebgian sistem yang berdiri sendiri stand

alone.

100BaseT : 100BaseT adalah nama lain fast Ethernet

yang mempunyai kecepatan transmisi sampai dengan 100 mbps. Jenis

100BaseT ini lebih mahal daripada 10BaseT dan lebih jarang digunakan

pada local area network (LAN).

10Base2 : 10Base2 adalah satu jenis standar Ethernet (

IEEE802.3) untuk lokal area network ( LAN ). Standard 10 Base-2 ( yang

juga disebut Thinnet )menggunakan kabel koasial 50 ohm ( RG-58A/U )

dengan panjang maksimal 185 meter.kabel ini lebih kecil dan lebih

flesibel daripada yang digunakan untuk standard 10 Base 5. Sistem 10

Base-2 beroperasi pada 10 Mbps dan menggunakan metode tranmisi baseband.

10 Base5 : 10 Base-5 adalqh standard awal untuk

Ethernet yang menggunakan kabel koasial. nama 10 Base5 didasarkan pada

fakta bahwa kecepatan transfer data maksimum adalah 10 Mbps. menggunakan

transmisi Baseband, dan panjang kabel maksimal adalah 500 meter. 10

Base5 juga disebut Thick Wire atau thick Net.

10BaseT : 10BaseT adalah jenis Ethernet yang paling

umum. Nama tersebut menunjukan bahwa kecepatan transmisi maksimum adalah

10Mbps. 10BaseT menggunakan kabel tembaga dan merupakan card standard

untuk menghubungkan komputer pada lokal area network (LAN).

,,Tapi sebelum melanjutkan baca dulu TOS nya!

,,Tapi sebelum melanjutkan baca dulu TOS nya! ,,Tapi sebelum melanjutkan baca dulu TOS nya!

,,Tapi sebelum melanjutkan baca dulu TOS nya! ,,Tapi sebelum melanjutkan baca dulu TOS nya!

,,Tapi sebelum melanjutkan baca dulu TOS nya! ,,Tapi sebelum melanjutkan baca dulu TOS nya!

,,Tapi sebelum melanjutkan baca dulu TOS nya! apabila anda menemukan kasus yang rusaknya seperti ini mungkin pengalaman anda setelah membaca tulisan ini bisa membantu

apabila anda menemukan kasus yang rusaknya seperti ini mungkin pengalaman anda setelah membaca tulisan ini bisa membantu apabila anda menemukan kasus yang rusaknya seperti ini mungkin pengalaman anda setelah membaca tulisan ini bisa membantu

apabila anda menemukan kasus yang rusaknya seperti ini mungkin pengalaman anda setelah membaca tulisan ini bisa membantu ,,Tapi sebelum melanjutkan baca dulu TOS nya!

,,Tapi sebelum melanjutkan baca dulu TOS nya! ,,Tapi sebelum melanjutkan baca dulu TOS nya!

,,Tapi sebelum melanjutkan baca dulu TOS nya! apabila anda menemukan kasus yang rusaknya seperti ini mungkin pengalaman anda setelah membaca tulisan ini bisa membantu

apabila anda menemukan kasus yang rusaknya seperti ini mungkin pengalaman anda setelah membaca tulisan ini bisa membantu apabila anda menemukan kasus yang rusaknya seperti ini mungkin pengalaman anda setelah membaca tulisan ini bisa membantu

apabila anda menemukan kasus yang rusaknya seperti ini mungkin pengalaman anda setelah membaca tulisan ini bisa membantu